Всем привет.

В этой статье мы поговорим о том , как защитить устройство от BadUSB , HID-атаки.

Подобного рода устройства по шине USB умеют эмулировать клавиатуру и позволяют отправить любые команды, словно их набрал текущий пользователь(таким образом они недетектируемые антивирусами) , а команды то уж можно ввести очень разные .

Для противодействию таким атакам , мы будем использовать общедоступное ПО, разрешающие подключение только заранее утвержденных устройств из "белого" списка (white list). У каждого USB-устройства существует свой уникальный VendorID и ProductID, перечень которых указывается в white list. Все остальные USB-устройства, включая и BadUSB-флешки, не будут вообще опознаны ОС , с ними не будет выполнятся взаимодействие.

Начинаем.

1. Устанавливаем зависимости , командой:

sudo apt install --no-install-recommends -V \asciidoc autoconf automake bash-completion build-essential catch2 \docbook-xml docbook-xsl git ldap-utils libaudit-dev libcap-ng-dev \libdbus-glib-1-dev libldap-dev libpolkit-gobject-1-dev libprotobuf-dev \libqb-dev libseccomp-dev libsodium-dev libtool libxml2-utils \libumockdev-dev pkg-config protobuf-compiler sudo tao-pegtl-dev xsltproc

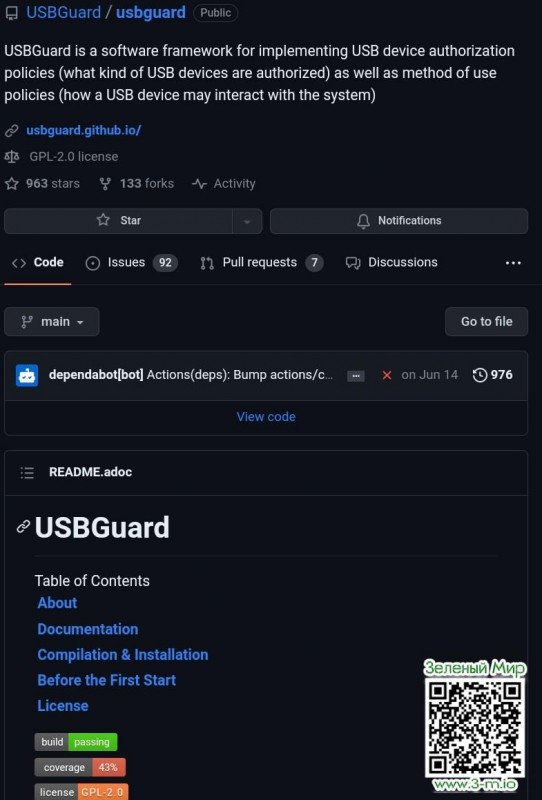

2. Затем скачиваем исходный код из репозитория , команда:

git clone https://github.com/USBGuard/usbguard

В этой статье мы поговорим о том , как защитить устройство от BadUSB , HID-атаки.

Подобного рода устройства по шине USB умеют эмулировать клавиатуру и позволяют отправить любые команды, словно их набрал текущий пользователь(таким образом они недетектируемые антивирусами) , а команды то уж можно ввести очень разные .

Для противодействию таким атакам , мы будем использовать общедоступное ПО, разрешающие подключение только заранее утвержденных устройств из "белого" списка (white list). У каждого USB-устройства существует свой уникальный VendorID и ProductID, перечень которых указывается в white list. Все остальные USB-устройства, включая и BadUSB-флешки, не будут вообще опознаны ОС , с ними не будет выполнятся взаимодействие.

Начинаем.

1. Устанавливаем зависимости , командой:

sudo apt install --no-install-recommends -V \asciidoc autoconf automake bash-completion build-essential catch2 \docbook-xml docbook-xsl git ldap-utils libaudit-dev libcap-ng-dev \libdbus-glib-1-dev libldap-dev libpolkit-gobject-1-dev libprotobuf-dev \libqb-dev libseccomp-dev libsodium-dev libtool libxml2-utils \libumockdev-dev pkg-config protobuf-compiler sudo tao-pegtl-dev xsltproc

2. Затем скачиваем исходный код из репозитория , команда:

git clone https://github.com/USBGuard/usbguard

3. Далее входим в папку с кодом выполняем следующее:

./configure

make

make check

sudo make install

4. Создаем политику для уже подключенных устройств , дабы у нас продолжила работу клавиатура и прочая перифирия.

sudo sh -c 'usbguard generate-policy > /etc/usbguard/rules.conf'

5. Запускаем демон.

sudo systemctl start usbguard.service

6. Запускаем демон(процесс) в автозапуск:

sudo systemctl enable usbguard.service

На этом всё.

./configure

make

make check

sudo make install

4. Создаем политику для уже подключенных устройств , дабы у нас продолжила работу клавиатура и прочая перифирия.

sudo sh -c 'usbguard generate-policy > /etc/usbguard/rules.conf'

5. Запускаем демон.

sudo systemctl start usbguard.service

6. Запускаем демон(процесс) в автозапуск:

sudo systemctl enable usbguard.service

На этом всё.

Вы не вошли в систему